Networking en AWS

En última instancia el networking consiste en el transporte de data desde y hacia tus recursos AWS.

Cómo consigas esto depende de muchos factores incluyendo el tipo de datos, la velocidad de transmisión, la seguridad…

Virtual Private Cloud

El VPC es un servicio de AWS que provee el esqueleto de una red para muchos otros servicios AWS. Una VPC es una red virtual que está aislada de otras redes.

El caso típico de una VPC es conectar varias instancias EC2 entre ellas y entre otros recursos AWS.

Cuando creas una cuenta, AWS crea por defecto una VPC en cada una de las regiones pero con salidas a internet.

VPC CIDR

Cada VPC requiere un bloque Classless Inter-Domain Routing (CIDR) el cual define un rango de direcciones IP válidas para los recursos de ese VPC.

El CIDR por defecto de las VPC es el 172.31.0.0/16 el cual da un conjunto de IPs que van desde la 172.31.0.0 a la 172.31.255.255.

Los siguientes son CIDR validos que podemos asignar a una VPC:

10.0.0.0/16 (10.0.0.0–10.0.255.255)

192.168.0.0/24 (192.168.0.0–192.168.0.255)

172.16.0.0/28 (172.16.0.0–172.16.0.15)

Subredes

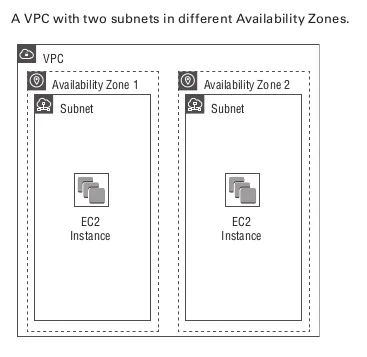

Cada VPC requiere una división adicional en una o más subredes. Una subred proporciona una separación lógica separación lógica y aislamiento de los recursos dentro de la misma VPC.

Para cada subred hay que definir un CIDR diferente con un tamaño entre /16 y /28.

Cada subred existe unicamente en una sola zona de disponibilidad.

Acceso a internet

Un Internet Gateway es un recurso de la VPC que permite a instancias EC2 obtener direcciones IP públicas y acceder a internet.

Para instancias que se encuentran dentro de una subred es necesario que exista una ruta asociada a la subred que rediriga el tráfico al Internet Gateway.

Security Groups

Un Security Group es un firewall que determina qué tráfico puede pasar hacia y desde nuestra instancia. Cada instancia tiene al menos un security group asociado.

Estos security groups consisten en reglas inbound-outbound en las que se determina el servicio o el protocolo y/o la IP.

Por defecto todas las reglas inbound están deshabilitadas.

Cuando creas una instancia EC2 como webserver hay que habilitar la regla inbound de HTTP y HTTPS

Network Access Control List

Las NACL es un firewall que opera a nivel de subred. Un NACL consiste en un conjunto de reglas inbound y outbound que por defecto permiten todo el tráfico. Ésta no puede restringir el tráfico entre subredes sin embargo si que puede capar el trafico de entrada o de salida de la subred. Cada VPC tiene su propio NACL que puede ser asociado con una o con varias subredes.

VPC Peering

Un VPC Peering es una conexión privada point-to-point entre solo dos VPCs. Permite a recursos de diferentes VPC comunicarse entre ellos con el fin de compartir recursos.

Las conexiones VPC Peering son rápidas, fiables y seguras. Las VPC conectadas de esta forma pueden estar en la misma región o en diferentes.

Virtual Private Networks

Una VPN te permite conectar una VPC con una red exterior, ya sea internet, una oficina o un centro de datos, a través de una conexión segura.

Para configurar una conexión VPN hay que crear un Virtual Private Gateway asociado a una VPC.

Las VPN son encriptadas usando AES-128/256.

Una VPC puede tener hasta 10 conexiones VPN.

Conexión directa

Direct Connect proporciona conectividad de red privada a su VPC y servicios públicos como Amazon S3 y Glacier. No hay necesidad de tener un circuito de Internet separado sólo para acceder a estos servicios.

Esto significa que puede prescindir de Internet por completo al acceder a sus recursos de AWS.

Ten en cuenta que Direct Connect no proporciona acceso a Internet, así que si lo necesitas, seguirás necesitando una conexión a Internet independiente.

Route 53

Route53 es el servicio global de DNSs de Amazon. El primer objetivo de Route 53 es proporcionar una traducción legible de nombres de dominio a IPs.

Se pueden transferir dominios que ya tengamos con otro registrador a Route 53 para operar a través de el.

Route 53 es a la vez un registrador de dominios y un proveedor de DNSs.

Routing policies

Hay veces en las que quieres que el valor de un registro o dominio cambie dinámicamente para evitar fallos o garantizar que los usuarios se dirijan al servidor menos ocupado. Route 53 permite lograr esto con una variedad de políticas de enrutamiento:

Simple: permite mapear un dominio a un recurso estático como una IP.

Weighted (ponderada): una política ponderada distribuye el tráfico entre varios recursos según una proporción.

Latencia: una política de latencia envía a los usuarios a los recursos de la región de AWS más cercana a ellos.

Failover (conmutación por error): esta política permite dirigir el tráfico a un recurso primario a menos que no esté disponible.

Geolocalización: una política de geolocalización le permite dirigir a los usuarios en función de su continente país o estado.

Respuesta multivalente: una política de respuesta multivalor le permite distribuir uniformemente el tráfico entre varios recursos. A diferencia de las políticas ponderadas que devuelven un solo registro, una política de respuesta multivalor devuelve todos los registros, ordenados de forma aleatoria.

Todas las políticas de rutas excepto la Simple pueden utilizar los Health Checks para determinar si deben enrutar a los usuarios a un recurso dado.

Todas las Health Check ocrurren cada 10 o 30 segundos.

Una comprobación de salud (Health Check) puede compobar lo siguiente:

Endpoint

CloudWatch Alarm

Custom o métrica calculada